- NOSOTROS

- MARCAS

- Acunetix

- Cado Security

- Cloner

- DMARC

- 247 Connect

- eMudhra

- FEITIAN

- FlashLEI

- GlobalSign

- Indusface

- Ironchip

- Keyfactor

- KnowBe4

- Lucy Security

- Netsupport

- Ostec

- Park place technologies

- Prey

- Privafy

- SigniFlow

- Teamviewer

- Varonis

- Vicarius

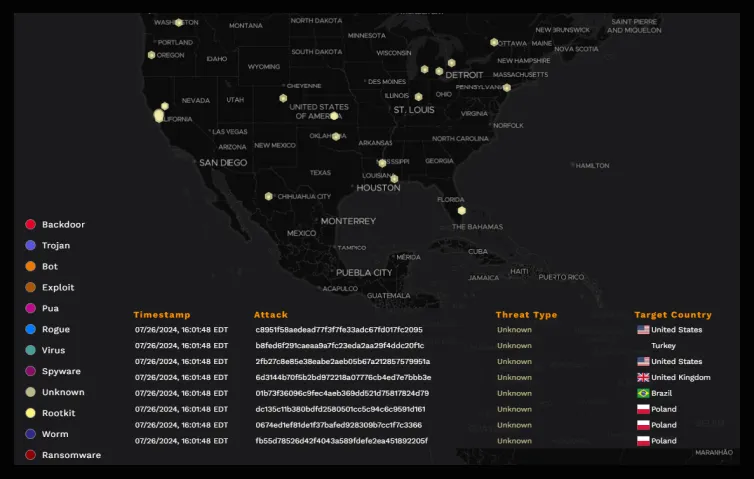

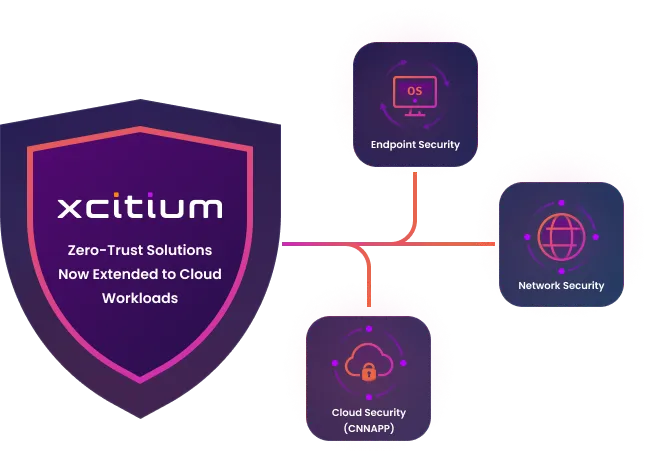

- Xcitium

- Yubico

- SOLUCIONES

- Accesos remotos Central WatchGate

- Auntenticación y Control de accesos

- Auntomatización de Servicios y CRM

- Cumplimiento Regulatorio

- Concientización y Capacitación

- Gestión de Documentos y Firma Electrónica

- Plataformas de Antivirus y DLP

- Protección de Correo Electrónico

- Protección de Datos y Privacidad

- SSL/PKI

- Soporte Remoto

- Verificación de Vulnerabilidades

- Verified Mark Certificate (VMC)

- Certificado de Marca común (CMC)

- SERVICIOS TI

- Análisis de Vulnerabilidades Web: Protege tu sitio WordPress

- Assessment de Ciberseguridad

- Implementación de respaldo con bacula Community Edition

- Concientización en Ciberseguridad

- Concientización en Phishing

- Ethical Hacking

- Evaluación de impacto por Ransomware

- Evaluación de seguridad física y protección de datos

- Implementación de Entorno de Virtualización con Proxmox VE

- Implementación y Administración de GLPI y OCS inventory

- Activos Externos

- Outsourcing

- Park place technologies

- Pentesting

- Servicio de Monitoreo SaaS

- SOPORTE

- PRUEBAS/DEMOS

- PARTNERS